반응형

#환경

- Ubuntu Server 16.04.6

- GUI

#로그를 남길 디렉터리 생성

#Large ICMP 공격 탐지 테스트

- 탐지 룰 추가

- snort를 처음 설치했을 때는 ICMP룰이 부족하기 때문에 추가해 주어야 합니다.

| cp icmp.rules /etc/snort/rules |

- 스노트 구동

| snort --daq pcap --daq-mode passive -c /etc/snort/snort.conf -A full -l /var/log/snort -K ascii |

- 공격(칼리)

| ping -s 1000 VictimIP --> icmp 메시지 크기를 1000바이트로 지정 |

- 탐지 확인

| tail -f /var/log/snort/alert |

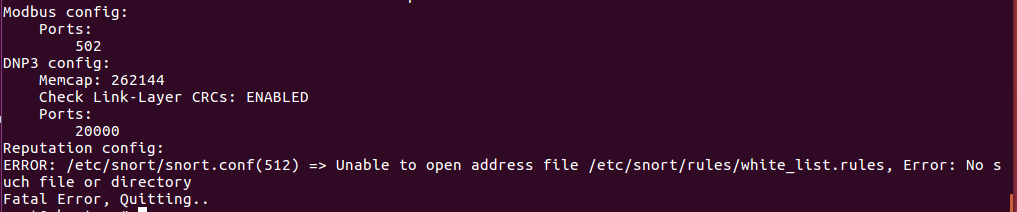

위 이미지와 같이 Snort 구동 시 에러가 발생한다면 아래 내용을 추가해 주세요

- touch /etc/snort/rules/white_list.rules --> 파일이 없어서 snort 실행 시 에러 발생

- touch /etc/snort/rules/black_list.rules --> 파일이 없어서 snort 실행 시 에러 발생

- mkdir /usr/local/lib/snort_dynamicrules --> 디렉터리가 없어서 snort 실행 시 에러 발생

#포트 스캔 탐지

- 탐지 Rule 추가

- cd /etc/snort/rules

- vi scan.rules

| alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"TCP Port Scan"; flags:S; threshold:type both, track by_src, count 20, seconds 10; sid:191919;) |

- 룰 추가 후에 Snort 구동 시 에러가 발생한다면 띄어쓰기를 제거해 주세요

공격

- nmap -n -Pn -sT Vimtim 네트워크 주소/prefix

탐지 로그 확인

| tail -f /var/log/snort/alert |